List lekcyjny

Czas trwania Classquest: 45 minut

Grupa docelowa: Wiek od 8 do 12 lat

W tym zadaniu klasowym uczniowie doświadczają, jak to jest stanąć przed wyborem pójścia złą lub dobrą drogą. Stają się etycznym hakerem albo hakerem „black hat”! Przez historię prowadzi ich Kimi Klepto. Kimi jest w drodze do obserwatorium, aby oglądać gwiazdy i satelity. Umówiła się ze swoją ukochaną osobą, że zadzwoni do niej, jeśli zobaczy spadającą gwiazdę. Gdy to się dzieje i próbuje rozpocząć rozmowę wideo, nie ma dostępu. Ale nie pozwoli, żeby tak to zostało. Postanawia zhakować satelity, aby przywrócić własne połączenie. Wtedy pojawia się ktoś, kto stawia przed nią i klasą wybór: czy realizujesz swój plan, czy raczej upewniasz się, że masz pozwolenie, aby móc pomagać także innym, kiedy hakujesz?

Cele nauki

Uczniowie...

- wyrobili sobie opinię na temat tego, co stanowi właściwe lub niewłaściwe działanie w sieci.

- wiedzą, czym jest (etyczny) hacking.

- wiedzą, kim są hakerzy Black Hat, White Hat (etyczny haker) i Grey Hat oraz na czym polegają różnice między nimi.

- wiedzą, dokąd się zwrócić, jeśli mają talent do etycznego hackingu (lub dostrzegają go u kolegów z klasy) i jak mogą go wykorzystać, aby przyczynić się do tworzenia lepszego świata.

Powiązanie z DigComp*

- D1 wyszukiwanie, ocena i zarządzanie informacjami

- D2 komunikacja i współpraca

- D4 bezpieczeństwo, dobrostan i odpowiedzialne korzystanie

*DigComp (Europejskie Ramy Kompetencji Cyfrowych dla Obywateli) to unijne ramy opisujące umiejętności cyfrowe potrzebne do korzystania z technologii w sposób pewny, bezpieczny i odpowiedzialny. Dla nauczycieli szkół podstawowych stanowi czytelny punkt odniesienia w pomaganiu dzieciom w nauce podstawowych umiejętności, takich jak wyszukiwanie informacji w internecie, tworzenie prostych treści cyfrowych, bezpieczne korzystanie z sieci oraz kulturalne zachowanie w środowiskach cyfrowych. DigComp wspiera wspólne europejskie rozumienie tego, co oznacza „bycie kompetentnym cyfrowo” na różnych etapach życia.

Rzeczy niezbędne

- Tablica interaktywna

- Utwórz wcześniej konto tutaj. Jeśli chcesz wcześniej przećwiczyć misję, kliknij „ćwicz” na początku. Zajmuje to około pół godziny.

Glosariusz

- Ethical Hacking: ethical hacking oznacza, że ktoś, za zgodą właściciela, próbuje włamać się do systemu komputerowego, aby znaleźć jego słabe punkty. Robi to po to, aby właściciel systemu mógł naprawić te problemy i być lepiej chroniony przed prawdziwymi atakami złośliwych hakerów. Etyczni hakerzy pracują więc nad tym, abyśmy wszyscy byli bezpieczniejsi w Internecie.

- White Hat Hacker: jest to (inne określenie na) Ethical Hacker.

- Grey Hat Hacker: Grey Hat hacker znajduje się pomiędzy etycznymi (White Hat) a złośliwymi (Black Hat) hakerami. Włamuje się do systemów bez pozwolenia, ale zazwyczaj z dobrymi intencjami, na przykład aby znaleźć i zgłosić problemy z bezpieczeństwem. Chociaż jego działania są czasem nielegalne, ponieważ działa bez zgody, nie próbuje wyrządzić szkody ani ukraść informacji dla osobistych korzyści.

- Black Hat Hacker: Black Hat hacker to osoba, która nielegalnie włamuje się do systemów komputerowych z zamiarem wyrządzenia szkód, kradzieży danych lub osiągnięcia osobistych korzyści. Nie ma zgody na włamanie do tych systemów, a jej działania są często szkodliwe i przestępcze. Black Hat hakerami kieruje chęć zysku finansowego, osobiste interesy lub po prostu wyzwanie, jakim jest samo hakowanie.

- Handshake: handshake (uzgadnianie połączenia) jest jak przyjazny uścisk dłoni między dwoma komputerami. Najpierw „mówią sobie cześć” i ustalają, w jaki sposób będą się ze sobą komunikować, zanim zaczną faktycznie przesyłać dane.

Lekcja

Wprowadzenie - 10 min

Powiedz uczniom, że zamierzasz porozmawiać o etycznym hakowaniu. Coraz więcej czasu spędzamy w sieci, więc pojawia się też coraz więcej internetowych „złych ludzi/złodziei”. To są Hakerzy w Czarnych Kapeluszach. Na szczęście jest też wielu dorosłych, a także dzieci, którzy wykorzystują swoje hakerskie talenty w dobrym celu. To są Hakerzy w Białych Kapeluszach (Hakerzy Etyczni). Ale kiedy robisz to właściwie, a kiedy nie? Właśnie o tym jest ta misja.

Pytania wprowadzające

- Jak myślisz, jaka jest różnica między „dobrym” hakerem a „złym” hakerem? Możliwa odpowiedź: Dobry haker chroni systemy, podczas gdy zły haker je niszczy lub kradnie informacje.

- Co byś zrobił/zrobiła, gdybyś odkrył/odkryła lukę w grze komputerowej, która mogłaby dać innym niesprawiedliwą przewagę w grze? Możliwa odpowiedź: Gdybym odkrył/odkryła taką lukę, powiedziałbym/powiedziałabym o niej twórcom, aby mogli ją naprawić.

- Czy znasz przykłady dobrych hakerów z filmów, książek lub seriali telewizyjnych? Możliwa odpowiedź: Tak, znam dobrych hakerów z filmów, takich jak „Ralph Demolka”, i seriali, takich jak „Cyberchase”.

- Jak wyjaśnił(a)byś komuś, czym zajmuje się etyczny haker? Możliwa odpowiedź: Etyczny haker pomaga firmom i ludziom, za ich zgodą, w znajdowaniu i poprawianiu podatności w ich systemach.

- Czy znasz kogoś w klasie, kto mógłby zostać hakerem?

Trening mięśni głębokich - 30 min

Rozpocznij zadanie na tablicy interaktywnej. Zasygnalizuj, że teraz rozpoczniecie grę.

Omów też bezpośrednio zasady odpowiednie dla Twojej klasy podczas gry na tablicy interaktywnej.

W trakcie lekcji zostanie przedstawionych kilka zagadek. Możesz znaleźć te zagadki i ich odpowiedzi w załączniku. Zagadki te można wydrukować i rozdać, gdy zostaną o nie poproszone w trakcie zadania, ale można je także rozwiązywać z poziomu tablicy interaktywnej.

Zakończenie - 10 min

Niektóre pytania sprawdzające cele dydaktyczne:

- Czy potrafisz wyjaśnić, czym zajmuje się etyczny haker? Etyczny haker pomaga firmom, testując i ulepszając ich systemy, aby uczynić je bardziej bezpiecznymi.

- Dlaczego etyczne hakowanie jest ważne? Etyczne hakowanie jest ważne, ponieważ pomaga chronić nasze dane i systemy przed złośliwymi hakerami.

- Jaka jest różnica między hakerem Black Hat a hakerem White Hat? Haker Black Hat włamuje się, aby wyrządzić szkody lub ukraść informacje i robi to bez pozwolenia, podczas gdy haker White Hat włamuje się do systemów po to, by je zabezpieczyć, i robi to za zgodą właściciela.

- Czy możesz podać przykład tego, co robi haker Grey Hat? Haker Grey Hat włamuje się bez pozwolenia, ale z dobrymi intencjami, na przykład znajdując luki w zabezpieczeniach i zgłaszając je bez wyrządzania szkód.

- Gdzie możesz się udać, jeśli chcesz dowiedzieć się więcej o etycznym hakowaniu? Możesz brać udział w kursach online, dołączyć do hackerspace’u lub znaleźć mentora, który będzie cię wspierał.

- W jaki sposób etyczne hakowanie może pomóc uczynić świat lepszym miejscem? Etyczne hakowanie może pomóc chronić firmy i osoby prywatne przed cyberatakami, dzięki czemu wszyscy mogą być bezpieczniejsi w sieci.

Porady

- Aby dodać dynamicznego charakteru, rozważ poproszenie uczniów, by po kolei czytali tekst, co sprawi, że doświadczenie będzie jeszcze bardziej angażujące.

- Jeśli wolisz cichą misję, możesz wyłączyć dźwięk. Wystarczy przejść do menu opcji gry, gdzie po prawej stronie znajdziesz odpowiadające mu ilustracje.

- A teraz zanurzmy się w sedno naszej misji! Przejdź do menu opcji gry, gdzie możesz wyłączyć muzykę.

Dowiedz się więcej

Wideo już wkrótce

Aneks

Łamigłówka 1

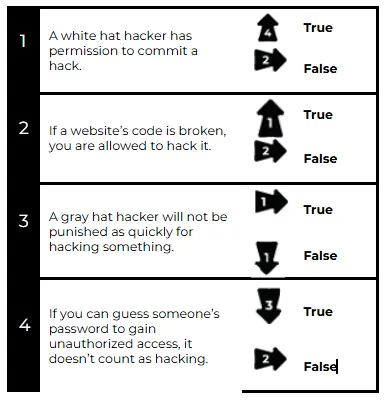

![]()

Pomóż Koi przejść przez labirynt. Zapisz kolor, na którym Koi ląduje przy każdym kroku. Po czterech krokach otrzymasz uścisk dłoni, dzięki któremu możesz przejąć satelitę!

Odpowiedź

- Prawda Koi idzie cztery kroki w górę Pomarańczowy

- Fałsz Koi idzie dwa kroki w prawo Pomarańczowy

- Fałsz Koi idzie jeden krok w dół Żółty

- Fałsz Koi idzie dwa kroki w prawo Niebieski

Więc wpisz:

Pomarańczowy – Pomarańczowy – Żółty – Niebieski

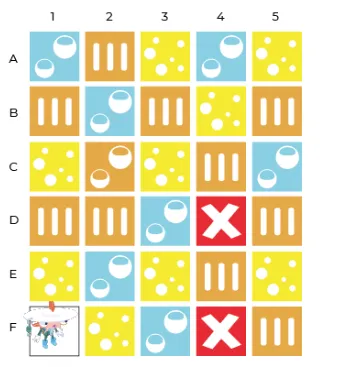

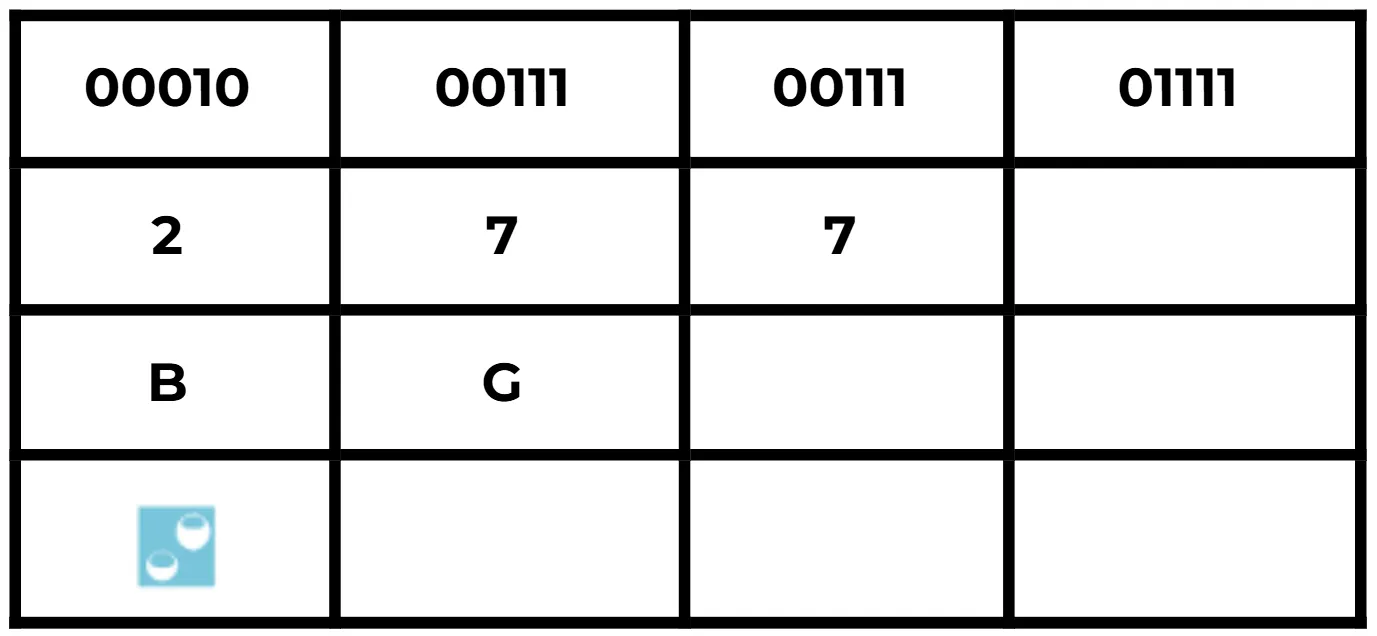

Łamigłówka 2

Które słowa znajdują się w tej tabeli? Odpowiedzią jest uścisk dłoni, który pozwoli nam przejąć kolejnego satelitę!

Odpowiedź

Jak rozwiązać tę łamigłówkę:

- Spójrz na tabelę: Tabela zawiera wiersze liter w kolumnach 1, 2, 3 i 4. Liczby określają kolejność, w jakiej należy czytać kolumny.

- Musisz czytać kolumny w kolejności: 1, 2, 3, 4 (wskazują to liczby nad kolumnami).

- Czyli 1 to B, 2 to L, 3 to U, 4 to E i 1 to znowu Y itd.

- Czytaj słowa: Połącz litery z wierszy w pokazanej kolejności. Zrób to dla każdego wiersza.

Więc musisz wpisać:

Niebieski - Żółty - Pomarańczowy - Niebieski

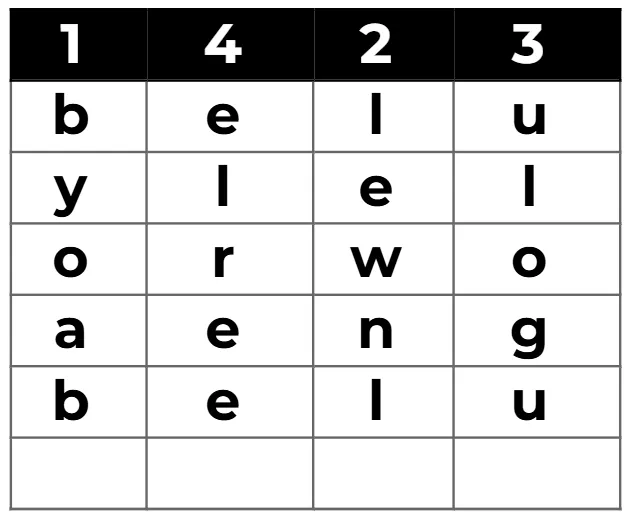

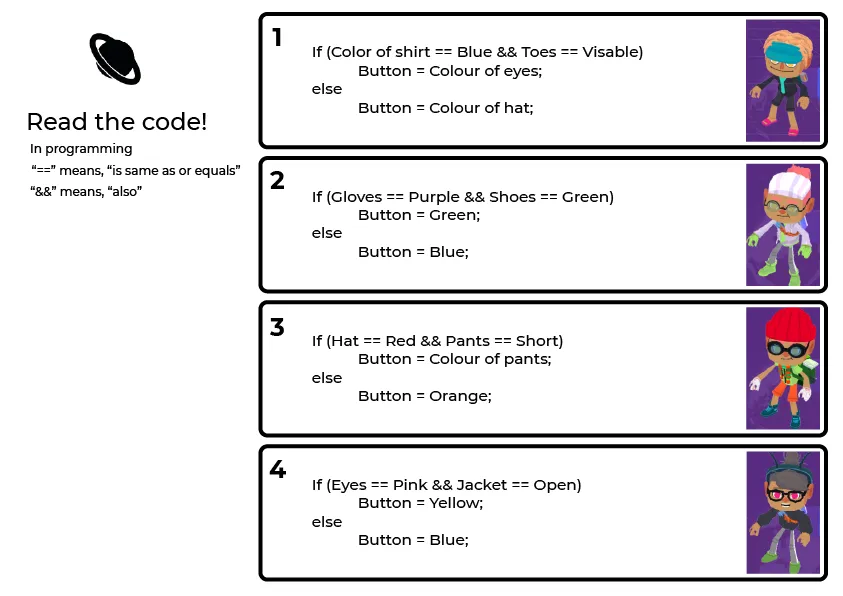

Łamigłówka 3

Poniżej znajdują się cztery odpowiedzi. Nie wszystko wiemy. Jaki jest czwarty kolor? Użyj pełnych odpowiedzi, aby dowiedzieć się, jakie są brakujące odpowiedzi.

Odpowiedź

Jak rozwiązać tę łamigłówkę:

Krok 1: Konwersja liczb binarnych na liczby dziesiętne

Tłumaczymy liczby binarne z tabeli na liczby dziesiętne, aby zobaczyć, co one przedstawiają.

- 00010 = 2

- 11001 = 25

- 11001 = 25

- 01111 = 15

Krok 2: Znajdź wzory i logikę

Połącz znalezione liczby z literami alfabetu.

- 2 = B

- 25 = Y

- 25 = Y

- 15 = O

Łamigłówka 4

Odpowiedź:

żółty-niebieski-pomarańczowy-niebieski

.png)